Приветствую Вас уважаемый посетитель, сегодня мы установим на Windows програмное обеспечение для администрирования нашего Active Directory сервера на Linux.

Для администрирования я использую виртуальную машину с установленной операционной системой Windows XP, дистрибутив использую Windows XP Pro SP2 Minimalistic Edition размером 215mb. Данная версия Windows XP использует минимальное количество ресурсов виртуального компьютера, потому можно установить такую виртуалку даже на не сильно мощный сервер, например шлюз организации используя виртуальную среду Virtualbox с веб интерфейсом управления виртуальными машинами PHPVirtualbox.

Если Вы не устанавливали еще Virtualbox с phpvirtualbox на сервер, то вот инструкция: Установка Virtualbox на сервер Debian с web интерфейсом phpvirtualbox. В этой инструкции я не вижу смысла рассказывать как установить Windows на компьютер либо на виртуалку, если есть такая потребность, то прошу отписатся в коментариях ниже. Потому предположим, что операционную систему Вы установили, теперь необходимо установить несколько программ для добавления функционала для управления пользователями, группами пользователей а так же групповыми политиками контроллера домена. И затем ввести наш компьютер в контроллер домена на Linux.

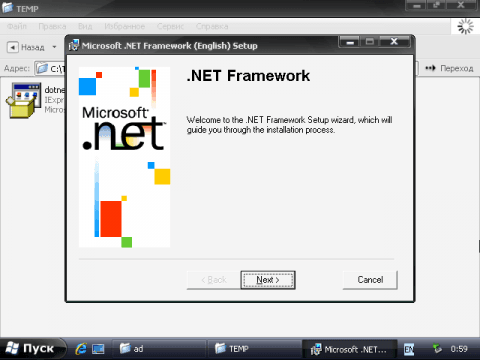

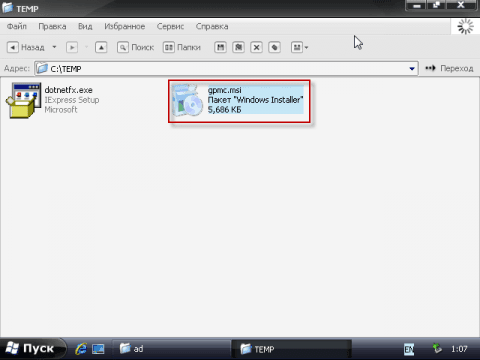

Скачиваем к себе на виртуальный компьютер файлы: gpmc.msi, WindowsServer2003-KB340178-SP2-x86-RUS.msi, dotnetfx.exe и устанавливаем их:

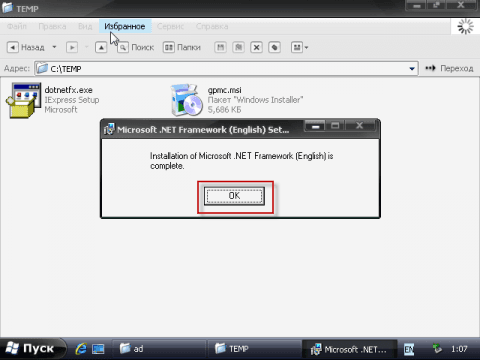

Устанавливаем Microsoft .NET Framework запустив скачанный файл dotnetfx.exe:

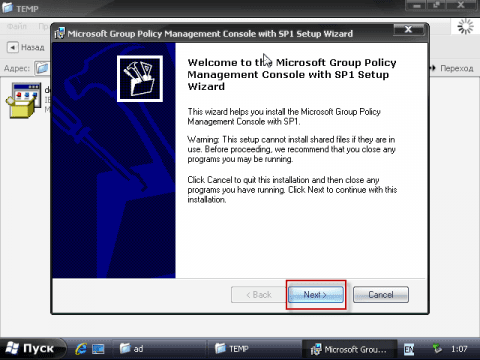

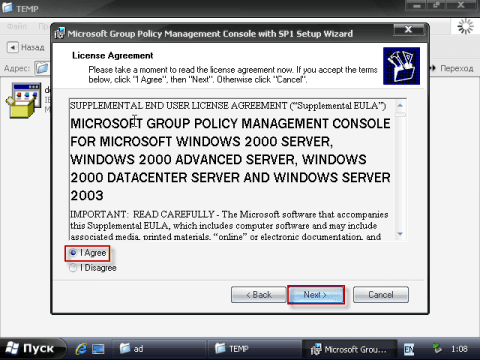

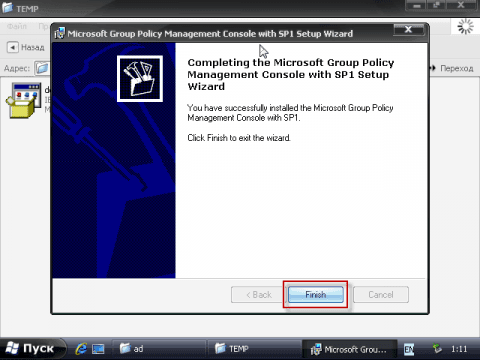

Устанавливаем скачанный файл gpmc.msi для управления групповыми политиками в Linux Active Directory.

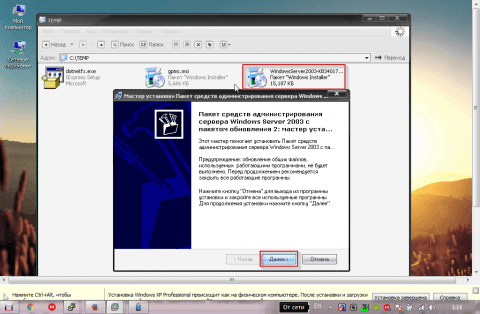

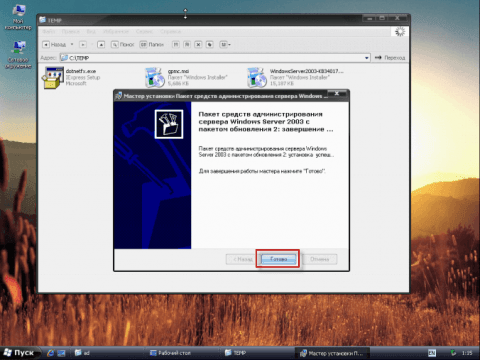

Устанавливаем пакет средств администрирования сервера Windows Server 2003 для управления Linux Active Directory:

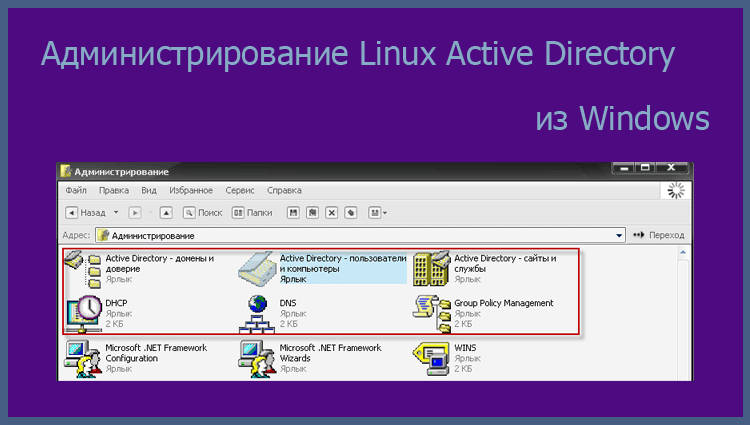

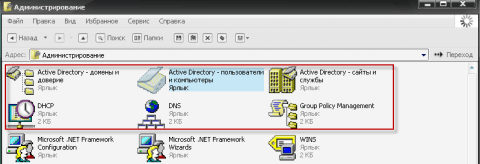

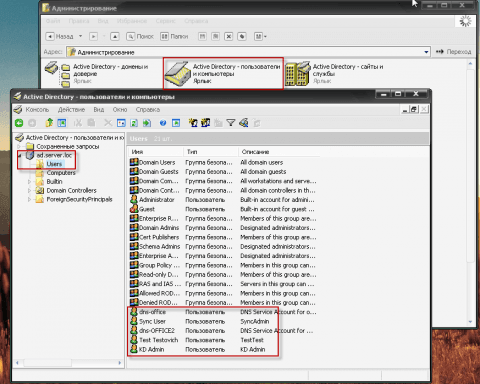

Когда все установили, мы можем увидеть, что в Пуск - Панель управления - Администрирование появились ярлыки запуска администрирования Linux Active Directory:

- Active Directory - домены и доверие

- Active Directory - пользователи и компьютеры

- Active Directory - сайты и службы

- Group Policy Management

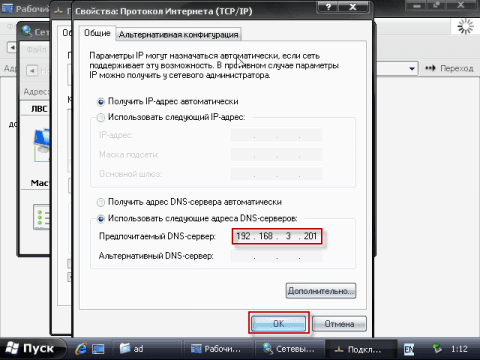

Добавляем ДНС Linux Active Directory сервера в сетевых настройках виртуальной машины:

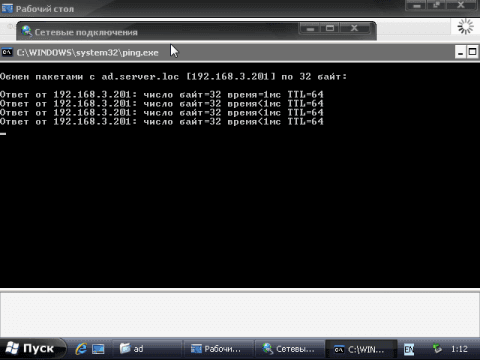

Проверяем резолвит ли имя домена с DNS Linux Active Directory сервера пустив пинг:

ping ad.server.loc

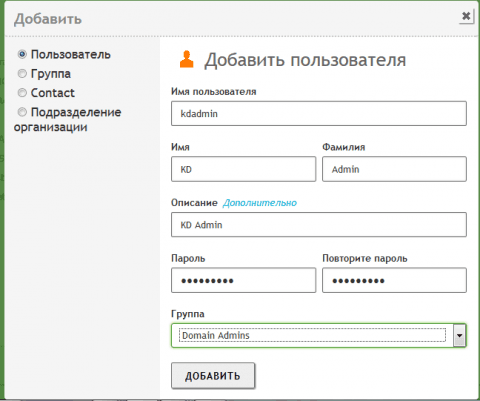

Добавляем в веб интерфейсе пользователя kdadmin администратора контроллера домена Linux Active Directory сервера, поля заполняйте своими данными по примеру ниже:

- Имя пользователя: kdadmin

- Имя: KD

- Фамилия: Admin

- Описание: KD Admin

- Пароль: вводите свой пароль и подтверждение пароля

- Группа: Domain Admins

Добавляем пользователя кликнув на кнопку Добавить:

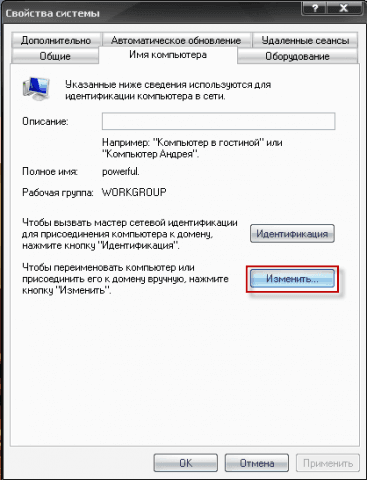

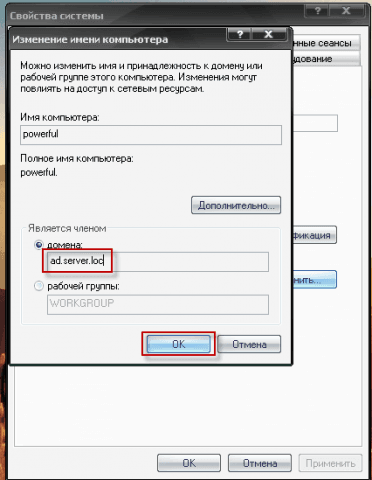

Теперь вводим нашу виртуальную машину с Windows в Active Directory, для этого в Windows кликаем правой кнопкой на Мой компьютер и нажимаем Свойства, в открывшемся окне переходим на вкладку Имя компьютера - Изменить:

Ставим галочку на поле Является членом домена и вводим имя домена: ad.server.loc и нажимаем кнопку OK:

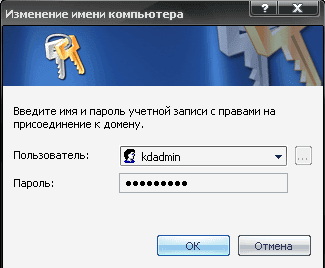

В появившемся окне необходимо ввести логин и пароль администратора домена:

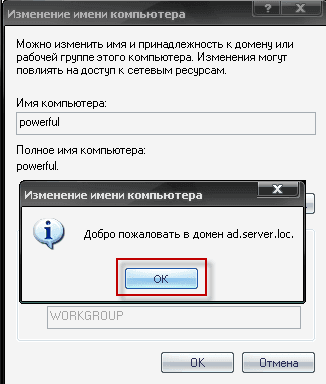

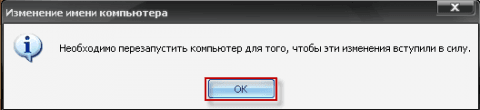

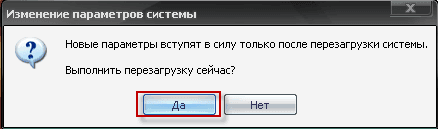

Ввели компьютер в домен, нажимаем ОК и подтверждаем информацию о необходимости перезагрузить и перезагружаем компьютер:

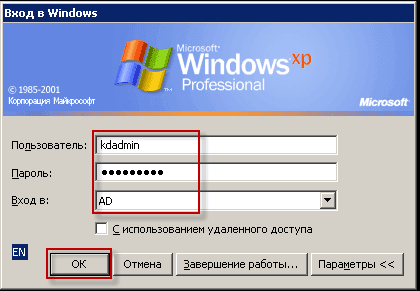

После перезагрузки компьютера заполняем поля:

- Пользователь: kdadmin

- Пароль: указываете ваш пароль

- Вход в: в выпадающем списке выбираем AD

Входим в домен нажав кнопку OK:

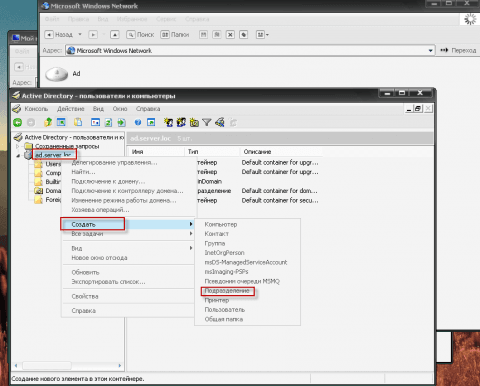

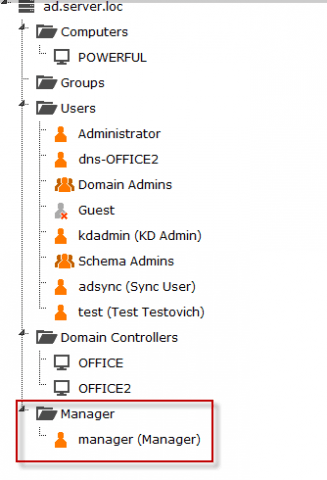

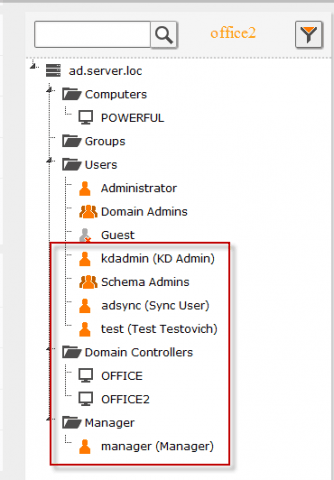

После загрузки компьютера, открываем Пуск - Панель управления - Администрирование открываем ссылку Active Directory - пользователи и компьютеры, в открывшемся окне можем добавлять группы и пользователей:

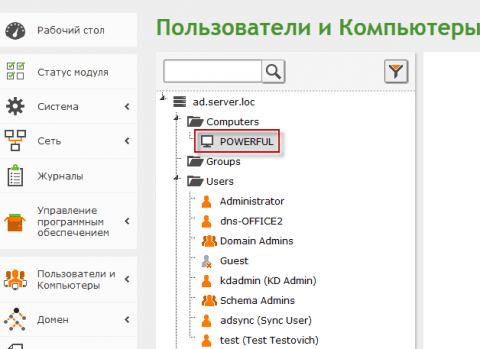

В веб интерфейсе Zentual Linux Active Directory мы можем также можем увидеть введенный в домен компьютер:

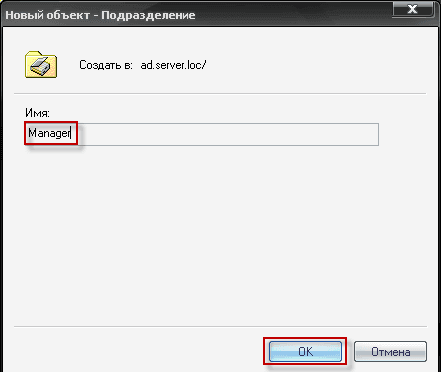

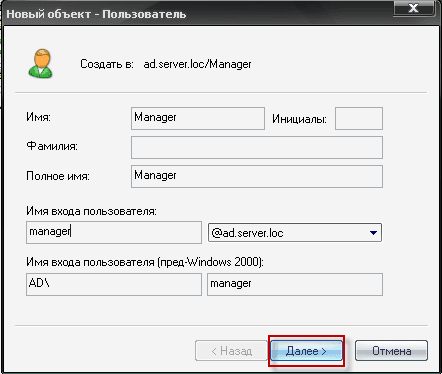

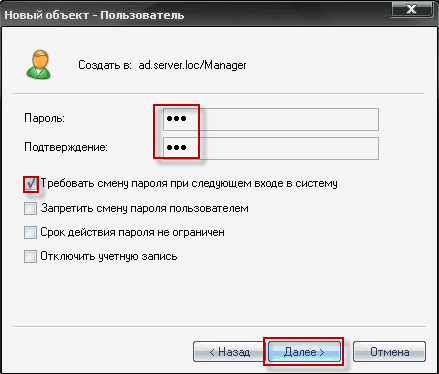

Добавляем пользователя и группу через администрирование Linux Active Directory из Windows

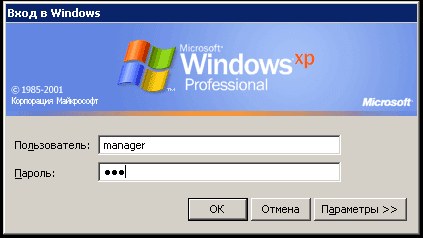

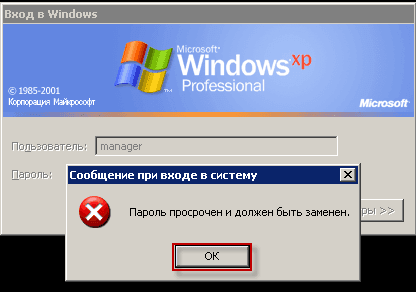

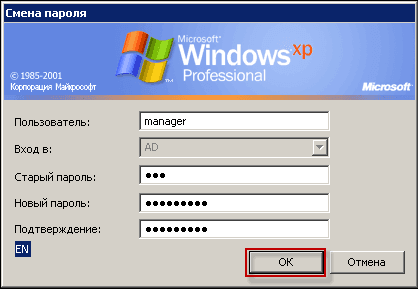

Теперь зайдем в Windows под добавленным пользователем manager:

Сегодня мы установили програмное обеспечение для администрирования Linux Active Directory сервера. Позже добавим инструкцию как добавлять расшаренные папки с разграниченным доступом для пользователей и групп.

С Вами был Сергей Лазаренко.

Сделаем небольшой перерыв и посмотрим видео как в частном доме можно экономить на отоплении:

Add new comment